Bundan bir hafta kadar önce küresel ölçekte pek çok şirkete hizmet veren yönetilen hizmet sağlayıcısı Kaseya üzerinden gerçekleştirilen kapsamlı fidye yazılımı saldırısı, yüzlerce şirketi etkisi altına aldı. Tedarik zinciri üzerinden gerçekleştirilen ve henüz keşfedilmemiş bir güvenlik açığını kullanan bu yeni saldırı dalgası dünya genelinde pek çok kurumun işleyişini sekteye uğratırken, neden olduğu zararın tahminlerin ötesine geçeceği öngörülüyor.

Konuyla ilgili Sophos’un önde gelen güvenlik uzmanlarından Ross McKerchar ve Mark Loman‘ın konuya dair görüşleri şöyşle:

# # #

“Sophos olarak şimdiye dek karşılaştığımız en geniş kapsamlı fidye yazılımı saldırılarından biriyle karşı karşıyayız. Elimizdeki veriler şu an için saldırılardan 70’in üzerinde yönetilen hizmet sağlayıcısının (MSP) etkilendiğini ve bunun 350’den fazla kuruluşun etkilenmesine yol açtığını gösteriyor. Saldırılardan etkilenen kurum sayısının herhangi bir güvenlik şirketinin tek başına ortaya koyacağı raporların ötesine geçeceğini öngörüyoruz. Kurbanlar Amerika Birleşik Devletleri, Almanya ve Kanada ağırlıklı olmak üzere Avustralya, Birleşik Krallık ve diğer bölgeleri de kapsayan geniş bir coğrafyaya yayılmış durumda.”

Sophos Başkan Yardımcısı ve Bilgi Güvenliği Başkanı Ross McKerchar

# # #

“Sophos, tedarik zinciri dağıtım saldırısı olduğu belirlenen Kaseya’ya yönelik saldırıyı aktif olarak takip ediyor. Saldırganlar sektör ve boyut gözetmeksizin, mümkün olduğunca çok işletmeyi vurmak için dağıtım yöntemi olarak yönetilen hizmet sağlayıcıları (MSP’leri) kullanılıyor. Amaç ister finansal kazanç elde etmek, ister verileri ve özel kimlik bilgilerini çalmak olsun, bu modelin son dönemlerde maksimum etki elde etmek için farklı şekillerde kullanıldığına şahit olmaya başladık. WannaCry gibi diğer geniş çaplı saldırılarda fidye yazılımının kendisi dağıtıcı konumundaydı. Bu örnekte ise BT yönetiminde yaygın olarak kullanılan MSP’ler aracı görevini üstleniyor.

Bazı başarılı fidye yazılımı saldırganları bu işten milyonlarca dolar kazandı ve son derece değerli sıfırıncı gün açıklarını satın alabilecek finansal güce kavuştu. Önceden bu tarz istismarlara yalnızca ulus devletlerin ulaşılabileceği kabul edilirdi. Ancak ulus devletler bunları izole saldırılar için idareli bir şekilde kullanırken, bu tarz açıkların siber suçluların elinde geçmesi çok daha yaygın bir şekilde kullanılmalarına, birçok işletmeyi aynı anda kesintiye uğratmalarına ve günlük yaşamı etkilemelerine neden olabiliyor.

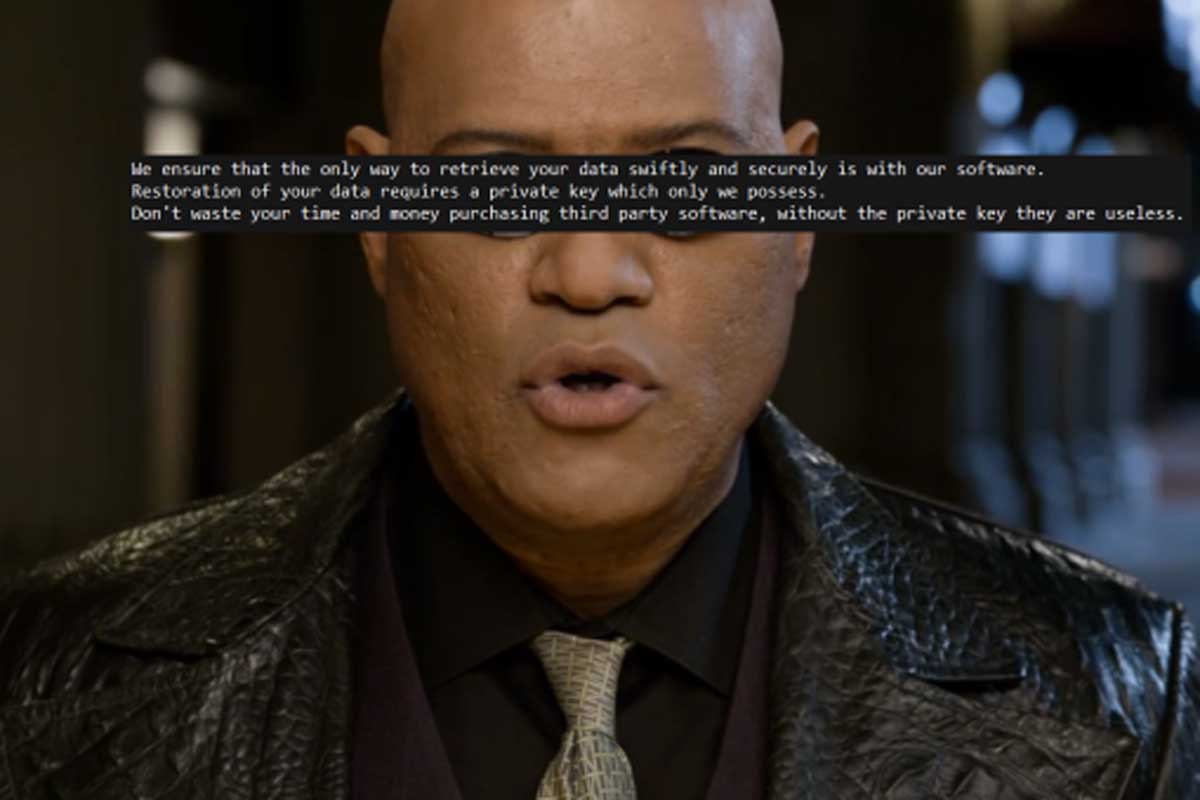

Saldırıdan bir gün sonra hizmet olarak sunulan (RaaS) REvil fidye yazılımının bir örneğinin, Kaseya’nın Sanal Sistem Yöneticisi (VSA) yazılımı aracılığıyla fidye yazılımını dağıtmasına olanak sağlayan sıfır gün açığını istismar ettiği ortaya çıktı. Bu yazılım, çok sayıda işletmeye BT ortamlarında yardımcı olmak için MSP’lerin sınırsız ayrıcalıklı erişimine izin veren oldukça güvenilir bir iletişim kanalı sunmak üzere tasarlanmıştı.

Sophos tehdit istihbaratına göre REvil, JBS saldırısı da dahil olmak üzere son haftalarda aktif hale geldi. REvil, şu an Sophos’un yönetilen tehdit önleme hizmetlerinde en sık karşılaştığı fidye yazılımına karşılık geliyor.”

Sophos Mühendislik Direktörü Mark Loman